基本的设备管理

设备在上架以后,一般会配置远程访问方便管理员调试设备,先看两个最基本的管理方式。

通过Telnet管理设备

拓扑如下,VMnet16中有一台ACS5.2设备(Cisco的老产品,现在已由ISE取代,这里为了实验演示采用ACS5.2)。在R1上配置telnet远程访问。在R2上测试。

1 | ##IP配置略 |

通过SSH管理设备

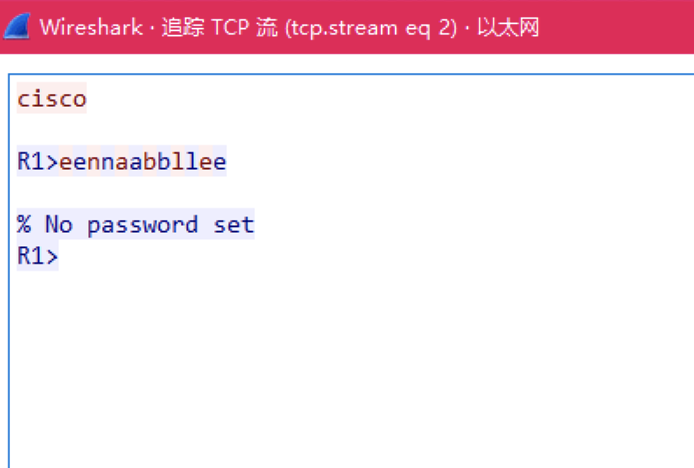

以上是Telnet方式管理设备的基本配置,如果做了这个配置,只要telnet客户端和telnet服务器之间的网络能够连通,就可以直接在客户端上使用telnet命令远程管理设备。但是这种方式是明文的。所有的内容都可以被数据包分析软件截获。例如Wireshark。

这样一来网络安全就无法保障了。如果要保障数据的安全性,可以使用SSH的方式登录。

1 | ##在R1上配置SSH |

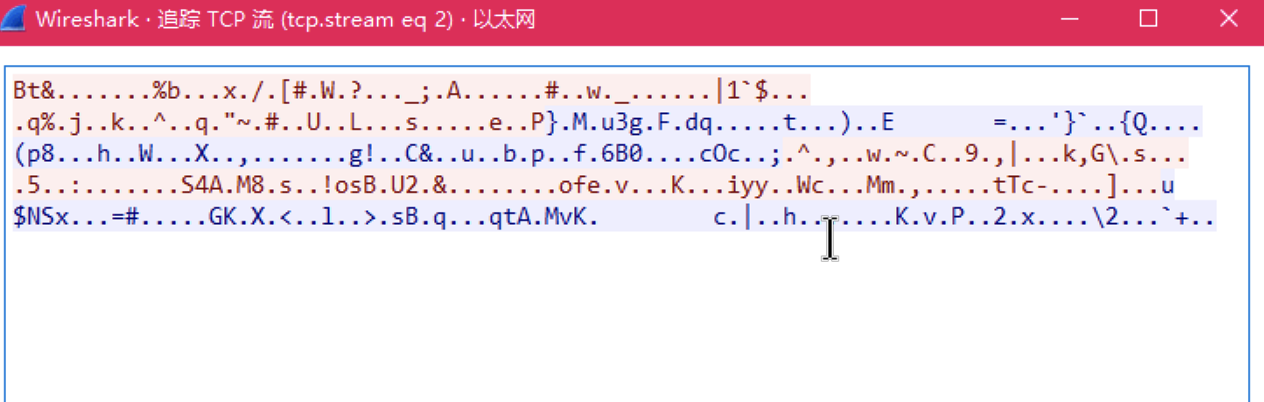

可以看到再进行抓包就抓不到了。

通过AAA管理设备

AAA是什么

- Authentication(认证)

- 对用户的身份进行认证。例如通过用户名和密码,指纹等。

- Authorization(授权)

- 授权用户能够使用的命令

- 授权用户访问的资源

- 授权用户获得的信息

- 主要是在用户都有效的情况下区分普通用户和特权用户

- Accounting(审计)

- 记录用户做了什么事情。类似于生活中的摄像头。

什么情况下使用AAA

在网络特别简单,用户比较少的情况下可以用本地账号认证,不需要AAA。

在有较多NAS(Network Access Server)时。

在登录管理的设备较多的时候。

VPN拨入的时候

Client和NAS可能会用到例如ssh,telnet等协议

还有拨入服务例如 ipsec vpn,pppoe等。

那么在NAS服务器需要做身份验证的时候,就可以找AAA服务器做认证、授权和审计。AAA服务器和NAS服务器之间的通讯使用的是RADIUS或者TACACS+。

AAA的配置

Cisco路由器的AAA配置分为以下几步:

- 在路由器上指定AAA服务器

- 在AAA服务器上指定AAA客户端(路由器或者其他网络设备)

1 | ##先在R1上配置线下保护策略 |

在配置完线下保护策略以后,就可以指定AAA服务器了。

AAA服务器有两种指定方法

1 | ##AAA服务器指定方法一 |

ACS服务器基本配置

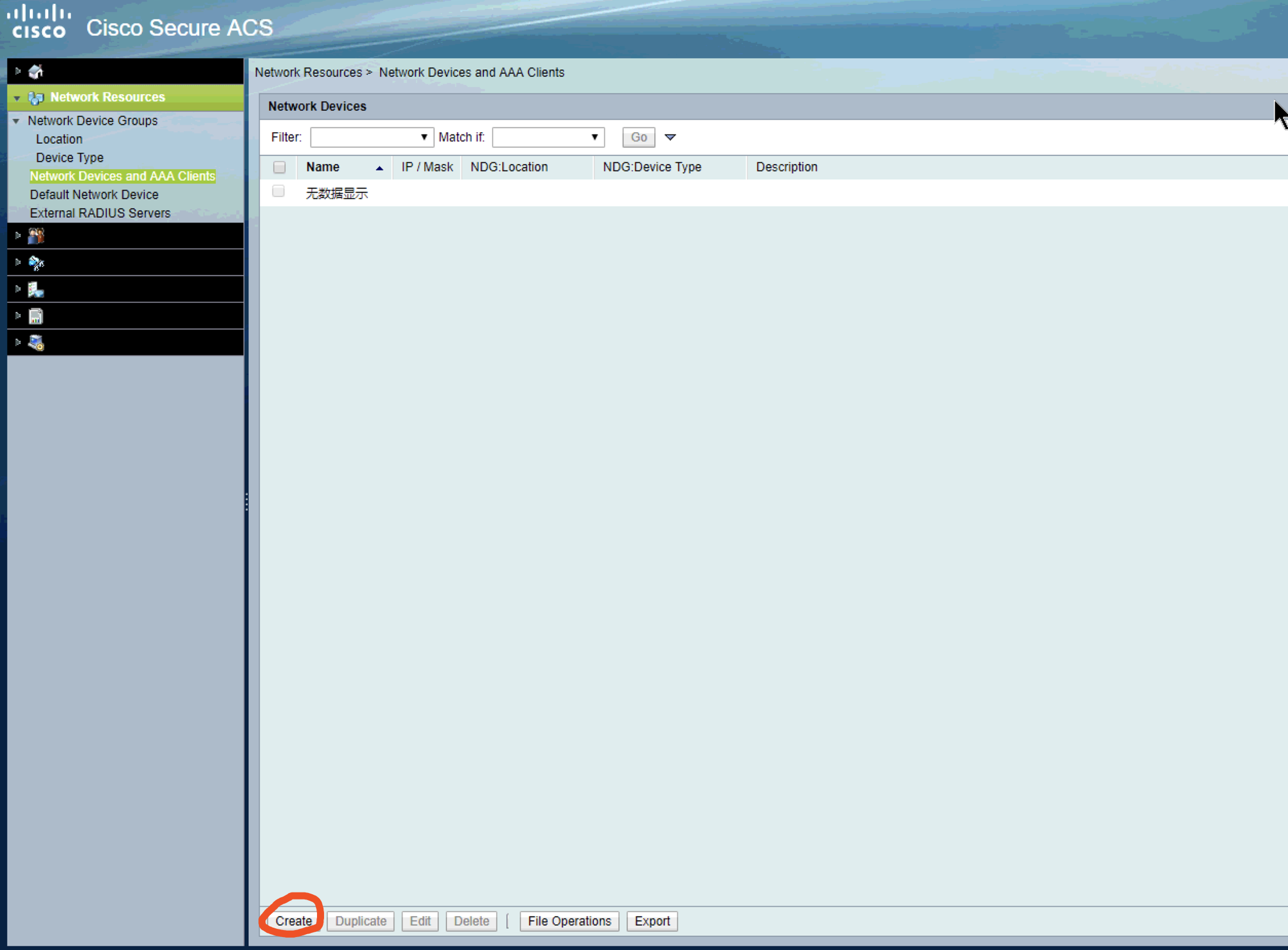

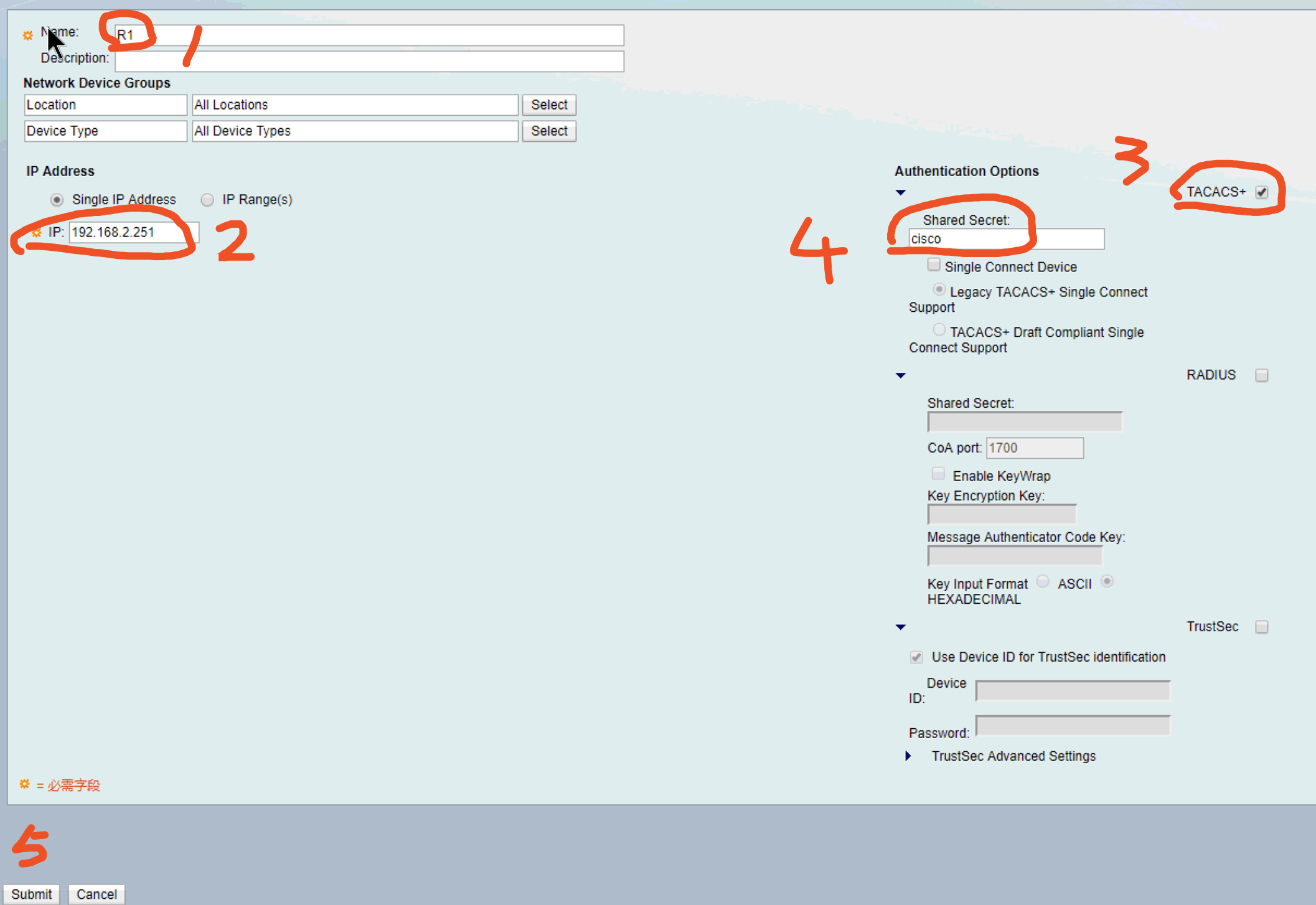

接下来在ACS服务器上添加AAA客户端

- 随便写个设备名

- 指定AAA客户端的IP地址

- 将tacacs+打勾

- 配置共享密码cisco

- 提交 submit

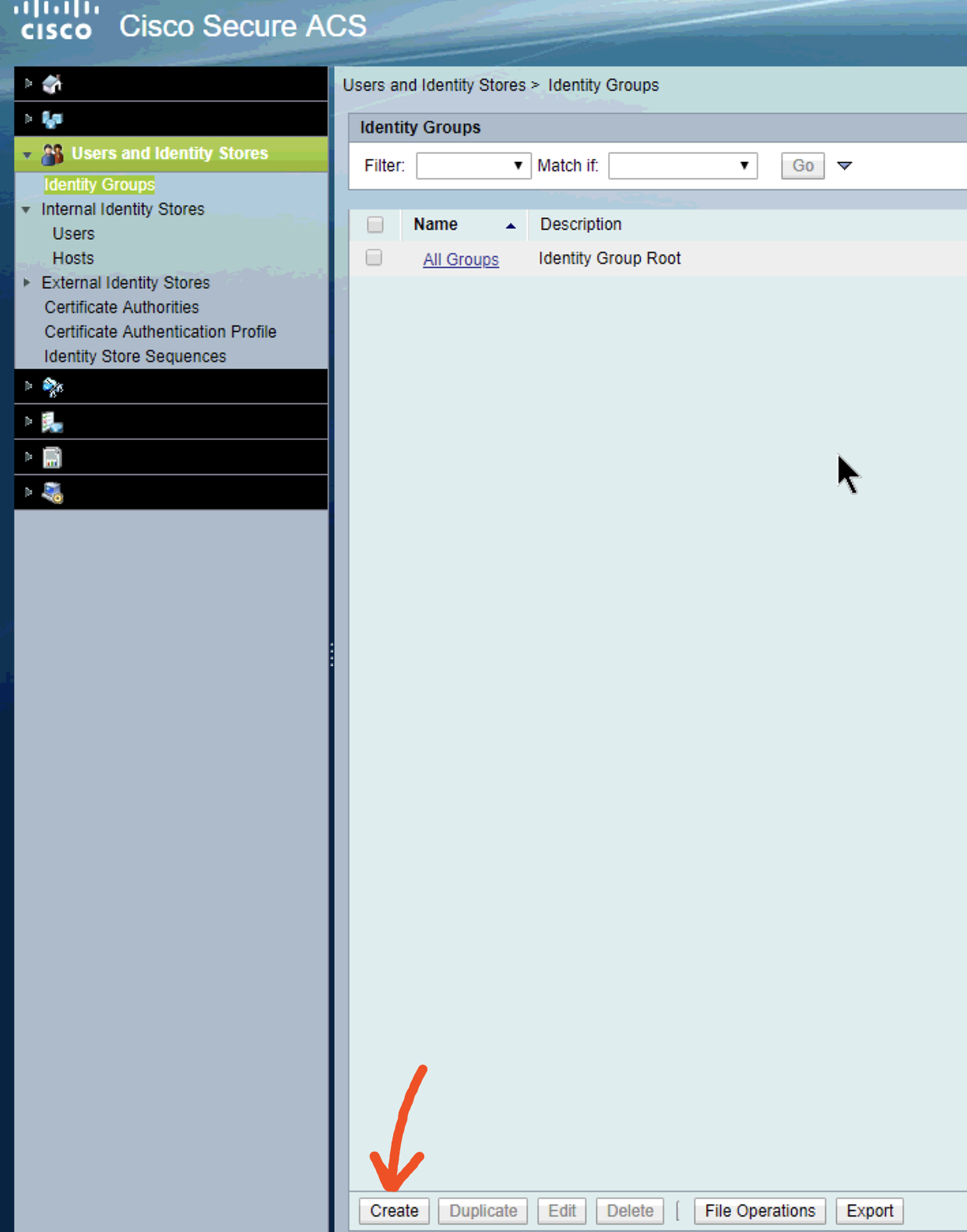

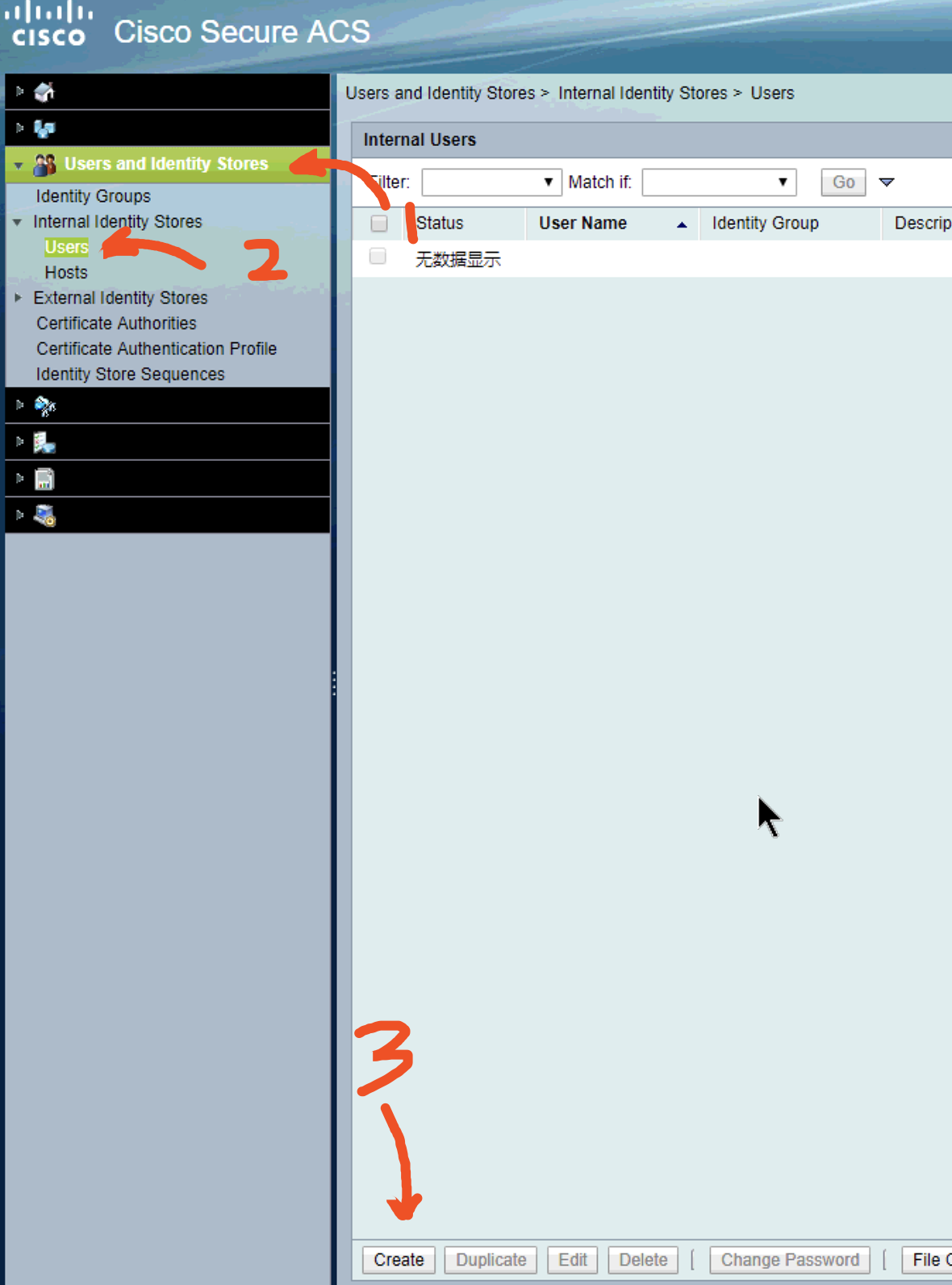

然后在ACS服务器上添加用户组和用户

随便添加一个组

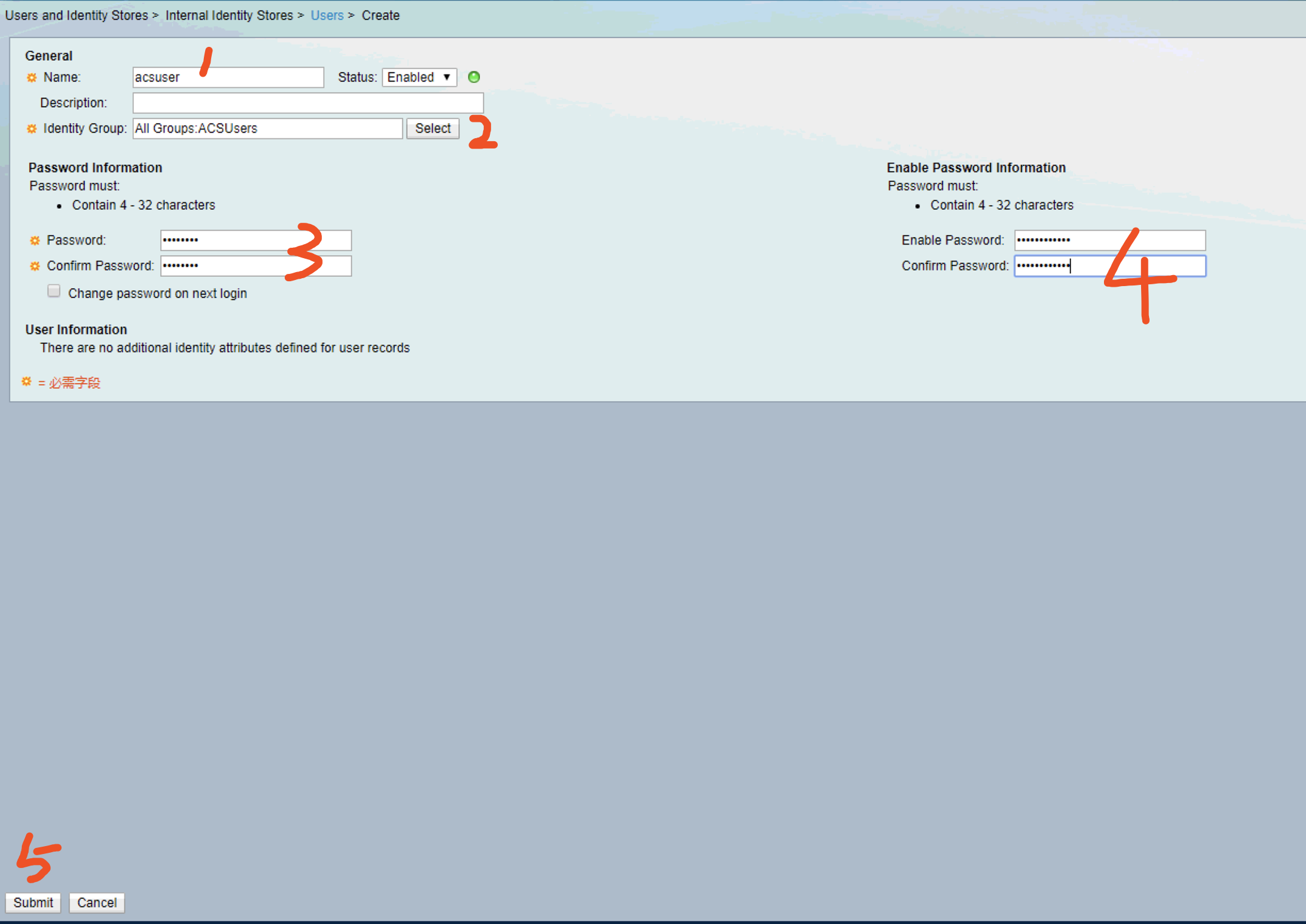

再添加一个用户

- 随便写个用户名

- 选择用户组 点select

- 设置密码

- 设置enable密码

设置完用户以后就可以在R1上看看效果了

1 | R1#test aaa group T.group acsuser aptx4869 new-code \\测试一下AAA服务器 |

AAA对命令进行授权

1 | ##在上面的基础上我们已经做了AAA的认证,接下来做授权,指定用户可以使用的命令 |